先吐槽:Misc和Crypto两个方向真是抽象到我无语得想笑。早上9.02睡眼惺忪爬起来看题,结果吃了三个小时史导致我中饭都吃不下。

Misc

蓝书包

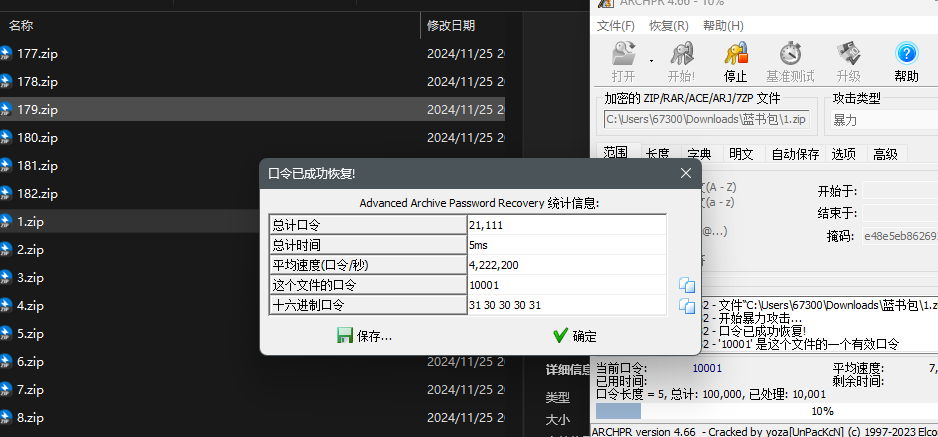

解压后发现182个加密压缩包,尝试爆破解压密码,发现1.zip对应密码是10001,2.zip密码是10002,以此类推到10182。

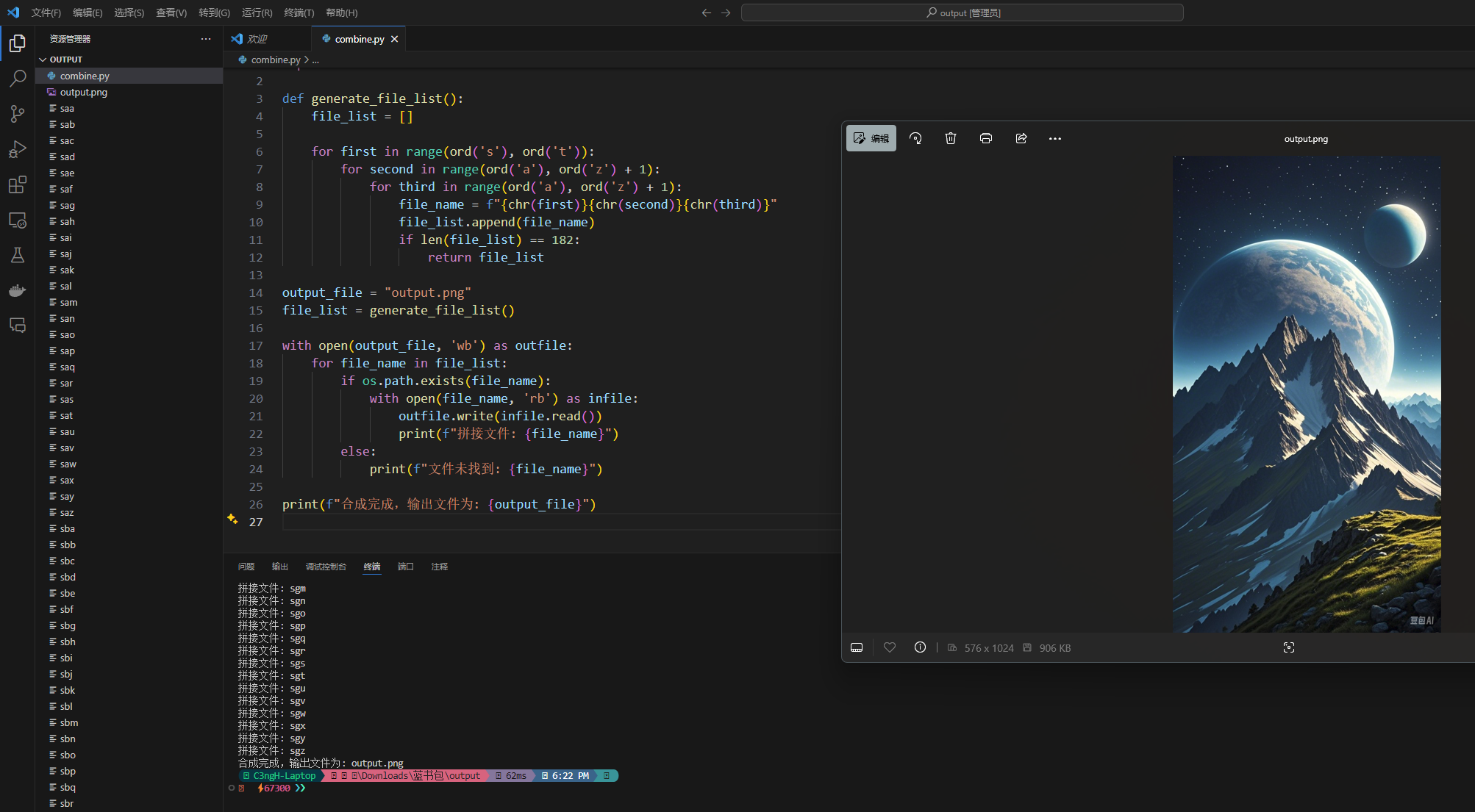

根据此特点写脚本:

1 | import os |

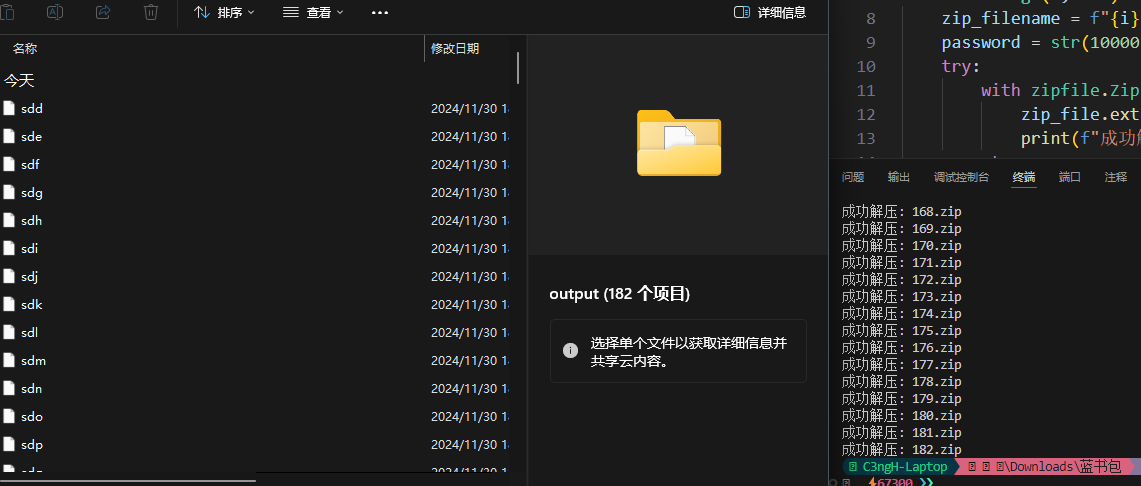

完成解压后可以在output目录下看到有saa-szz182个文件,看到saa有png文件头。

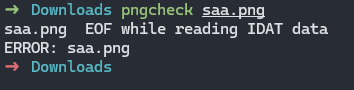

修改saa为saa.png打开查看发现是很小一张图片,而且缺少文件尾

猜测是将所有文件拼接后得到完整的图片,于是写脚本进行拼接

1 | import os |

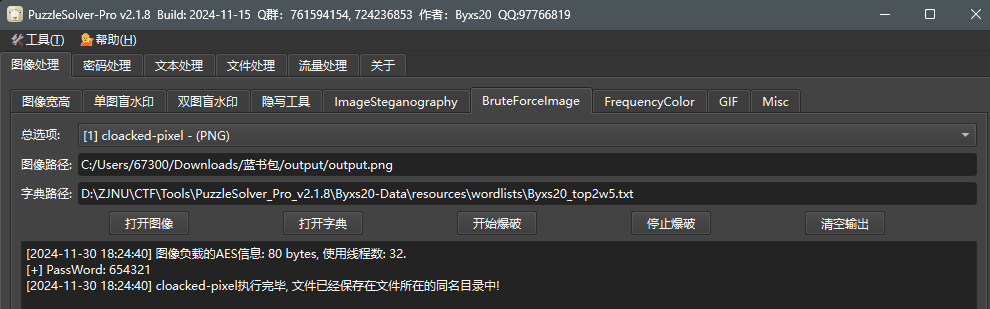

根据题目名“蓝书包”提示为LSB,使用zsteg和stegsolve后无果,寻找cloacked-pixel的key后无果,尝试爆破cloacked-pixel的密钥,得到密钥为654321,解得flag

flag{8719e663c0507cecbff2db103a7f7cd7}

jpg

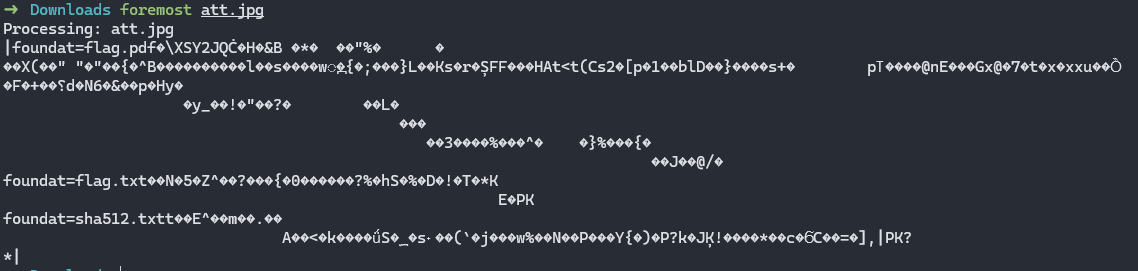

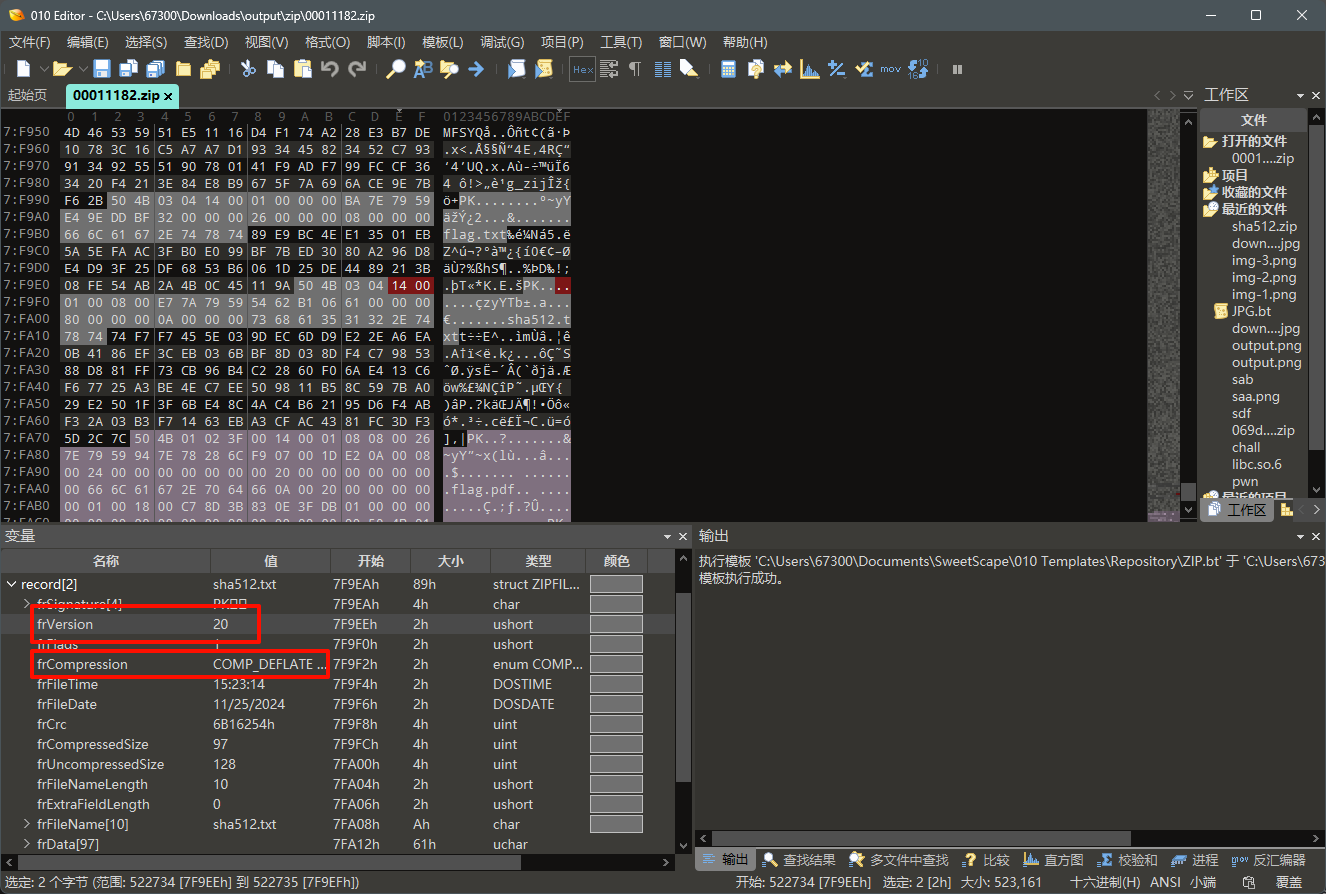

解压后开局一张图,010查看发现文件末尾有PK头隐写zip文件,使用foremost进行提取

发现文件加密,010查看发现flag.pdf为伪加密,修改加密位后解压得到flag.pdf

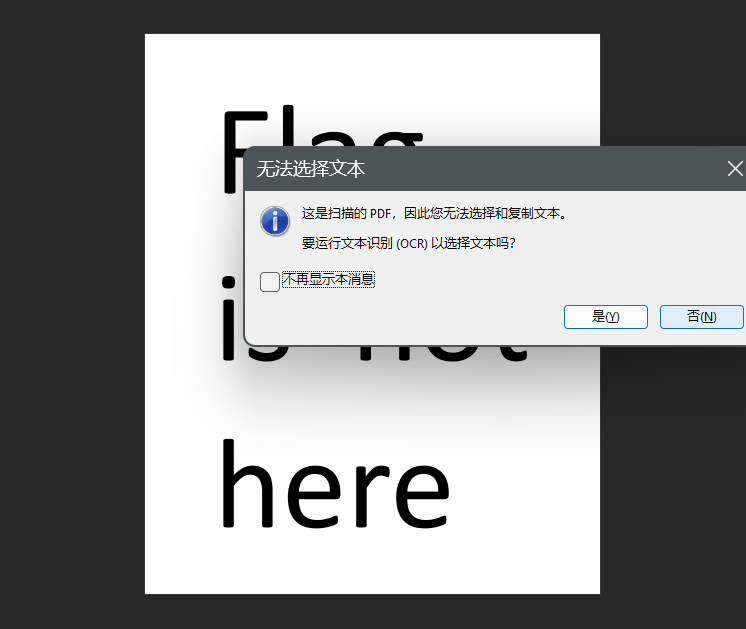

尝试复制pdf中的文本后可以得到提示无法选中文本

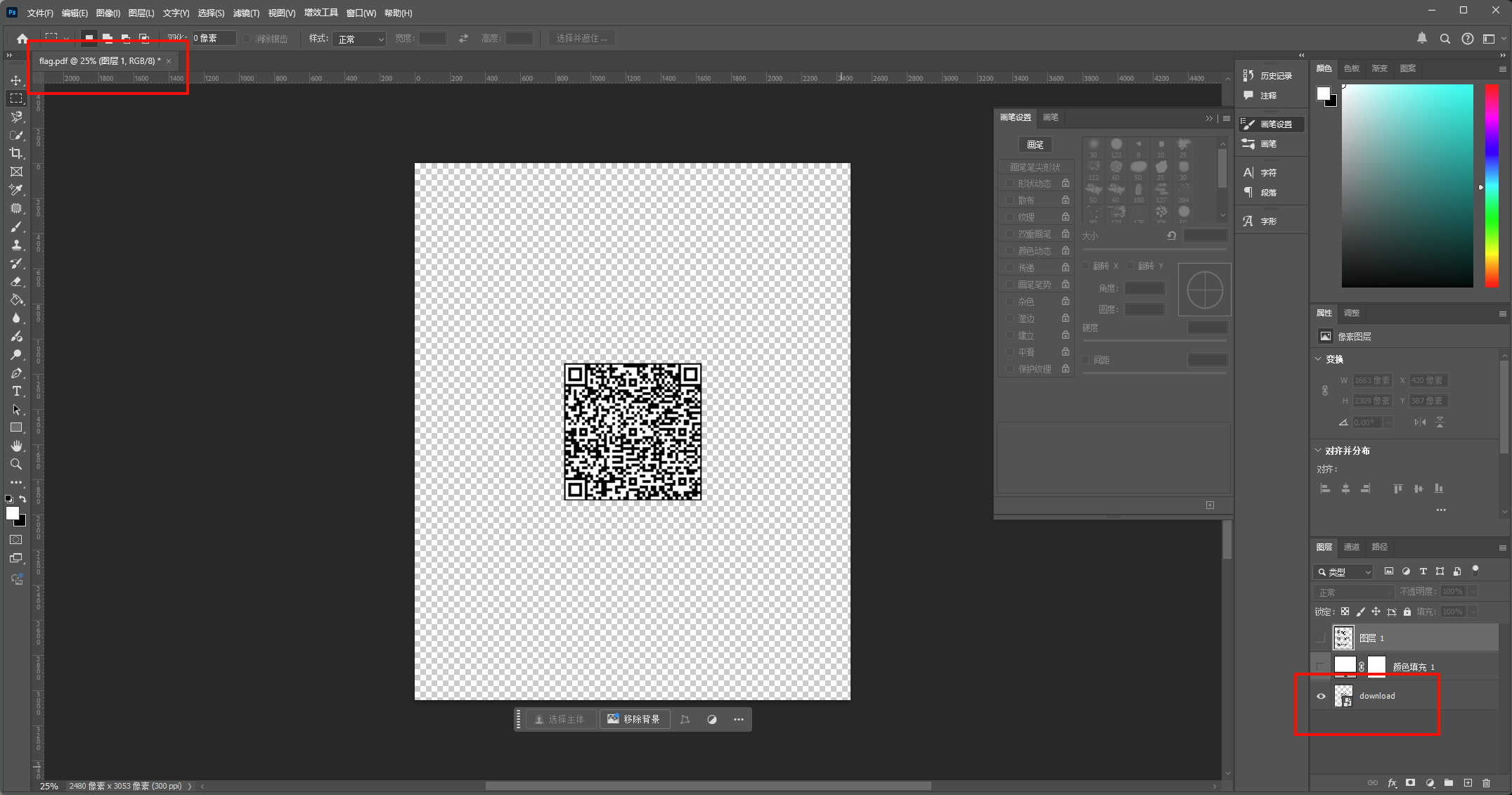

可以借此猜测该pdf是图片一类的东西导出的,使用Photoshop打开发现存在多个图层

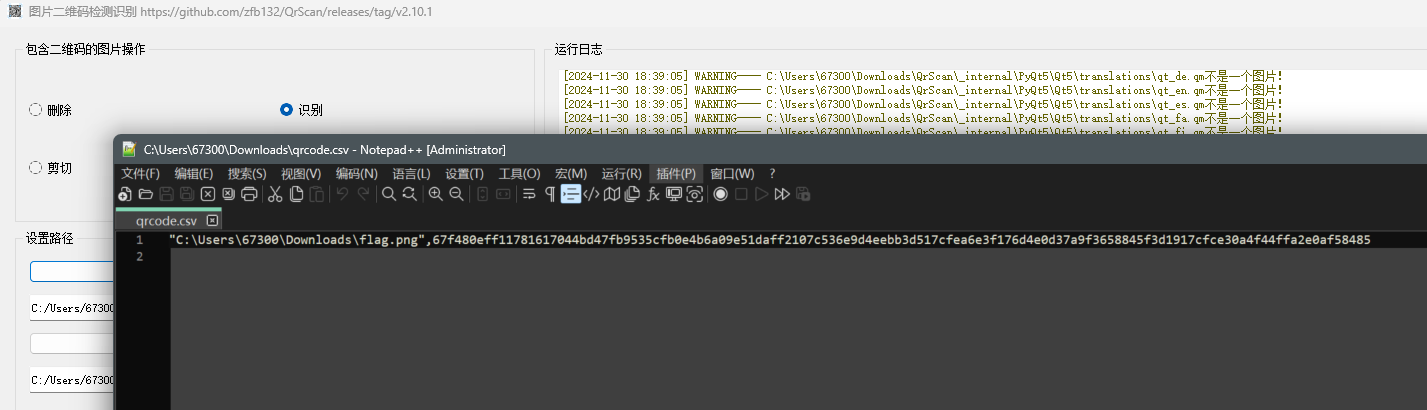

扫码得到一串长度为128的字符

1 | 67f480eff11781617044bd47fb9535cfb0e4b6a09e51daff2107c536e9d4eebb3d517cfea6e3f176d4e0d37a9f3658845f3d1917cfce30a4f44ffa2e0af58485 |

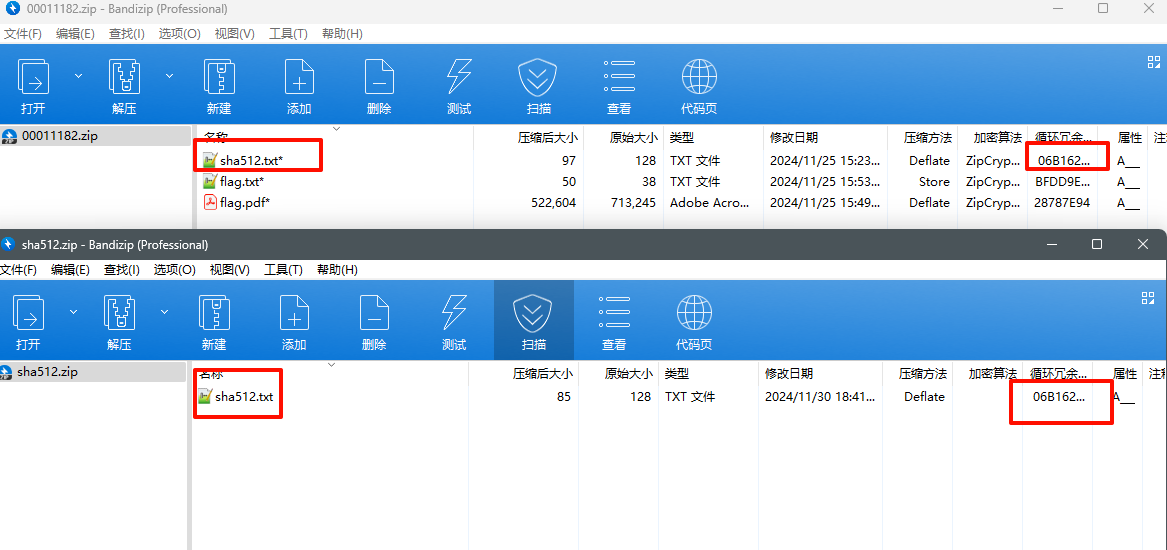

看到压缩包内的sha512.txt文件大小也是128,可以猜测这一串文字是sha512.txt的明文,利用这个文件进行明文攻击,新建一个sha512.txt然后压缩查看发现CRC值相同

按照相同方式压缩后进行明文攻击,使用ARCHPR直接找到密码(也可以使用bkcrak)

解压后得到flag

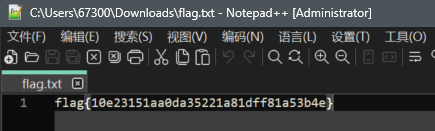

1 | flag{10e23151aa0da35221a81dff81a53b4e} |

Crypto

cs

1 | 截获了一段密文字符串jhjnjcjikmkfjjjkkejkkekdjgjcjnjhjnjcjiko,明文就在其中,请你把它找出来? |

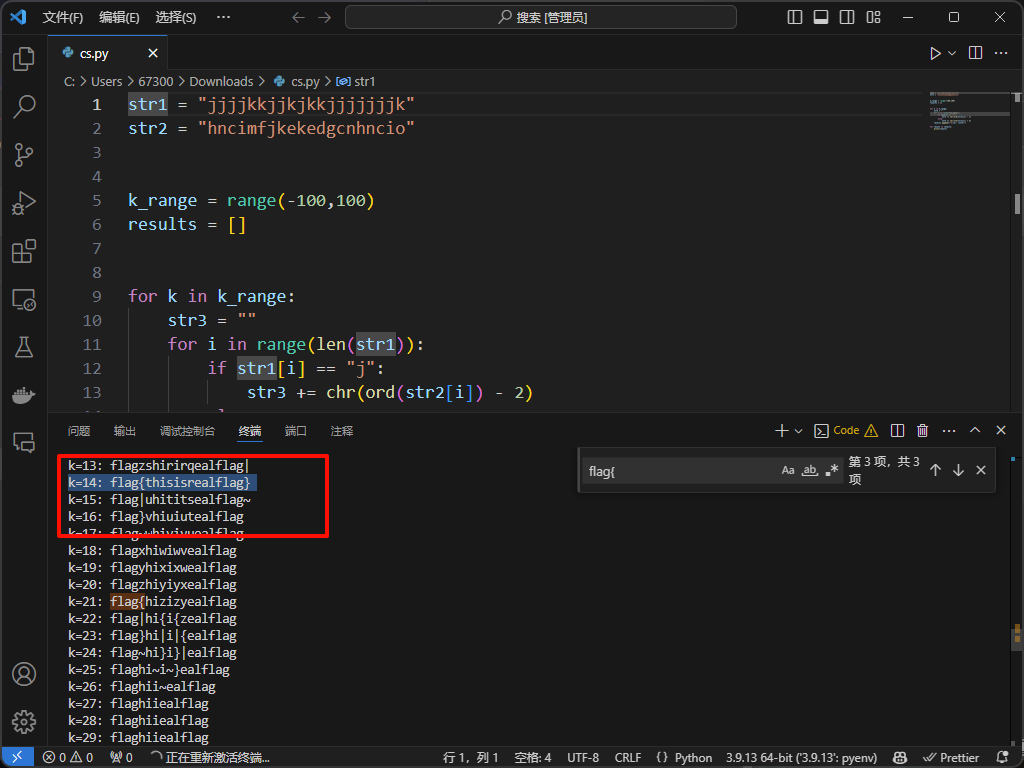

经过尝试,hnci的ascii码减2后为flag,借此猜测j和k是偏移量,可以将这段密文分为两个等长的部分

1 | jjjjkkjjkjkkjjjjjjjk |

可知偏移量j为2,根据这个爆破偏移量k

1 | str1 = "jjjjkkjjkjkkjjjjjjjk" |

得到flag

1 | flag{thisisrealflag} |